Введение

Практически каждый день появляются новости о том, что в каком-то приложении, устройстве или операционной системе была найдена очередная уязвимость — киберпреступники неустанно продолжают искать бреши в защите.

Изучая информационное поле, играя на страхах и опасениях, слабостях и интересах, мошенники отправляют письма от имени официальных источников (и порой эти сообщения выглядят так, что их тяжело отличить от настоящих даже профессионалу, не говоря уже о рядовом пользователе). В ходе атак злоумышленники задействуют большие компьютерные мощности, автоматизируя сам процесс внедрения в сеть предприятия и получения доступа к корпоративным данным.

Инженерам и аналитикам по безопасности всё труднее держать оборону, ведь их ресурсы ограничены, а силы потенциального противника бесчисленны (на той стороне баррикад может оказаться школьник, купивший хакерскую утилиту в даркнете, домохозяйка, случайно загрузившая троян, и т. д.).

Современные проблемы требуют современных решений. Для комплексного анализа сетевой защиты крупные компании часто разворачивают в своей инфраструктуре SIEM-системы (Security Information and Event Management, обработка информации и событий из области безопасности), но без серьёзного штата аналитиков те часто оказываются малоэффективными в части выявления угроз.

Компания Trend Micro не так давно представила платформу XDR. Под аббревиатурой XDR скрывается расширенный набор инструментов, позволяющий обнаружить угрозу (в том числе — скрытую и неявную), сформировать адекватную реакцию на неё и оперативно расследовать инцидент, по пунктам разложив атаку.

Давайте попробуем разобраться, что предлагает известный вендор, первым представивший на рынке решение класса XDR, и какими особенностями обладает система от Trend Micro.

Модельный ряд Traffic Inspector Next Generation

Компания «Смарт-Софт» предлагает широкий ряд устройств, начиная с модели для небольших предприятий и офисов (до 100 пользователей) и заканчивая моделью, предназначенной для крупных корпораций (свыше 1000 пользователей).

Таблица 1. Модельный ряд Traffic Inspector Next Generation

|

Технические характеристики |

Модельный ряд |

||

|

Traffic Inspector Next Generation S 100 |

Traffic Inspector Next Generation M 1000 |

Traffic Inspector Next Generation L 2000+ |

|

|

Назначение |

Небольшие офисы |

Средний бизнес |

Крупные корпорации |

|

Платформа |

|||

|

Процессор |

AMD GX-412 TC |

Intel Xeon E3-1225V5 |

Intel Xeon E3-1275v3 |

|

Емкость устройства хранения данных |

30GB |

500GB |

128GB SSD |

|

Объем оперативной памяти |

4GB ECC |

8GB ECC |

8GB ECC |

|

Сетевые интерфейсы |

3 GE |

2 GE |

8 GE \ 2 10GE |

|

Консольный интерфейс |

RS-232 |

RS-232 |

RS-232 |

|

Форм-фактор |

embedded |

1U |

1U |

|

Габариты (ВхШxГ): |

28x168x157 |

43x437x287 |

44x485x359 |

|

Масса |

0,4кг |

6кг |

8.5 кг |

|

Эксплуатационные характеристики |

|||

|

Пропускная способность межсетевого экрана (Мбит/с) |

320 |

1000 |

10000 |

|

Пропускная способность при включенном IDS/IPS, (Мбит/с) |

240 |

1000 |

8000 |

|

Число пользователей |

<100 |

<1000 |

>1000 |

|

Число сетей VLAN |

4094 |

4094 |

4094 |

|

Назначение |

|||

|

Соответствие требованиям российского законодательства в области ИБ |

|||

|

Приказ ФСТЭК России от 9 февраля 2016 г. № 9 (требования к межсетевым экранам) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Тип «Б», Класс защиты 4 (находится в формальной стадии регистрации во ФСТЭК) |

Рисунок 1. Внешний вид шлюза Traffic Inspector Next Generation S 100

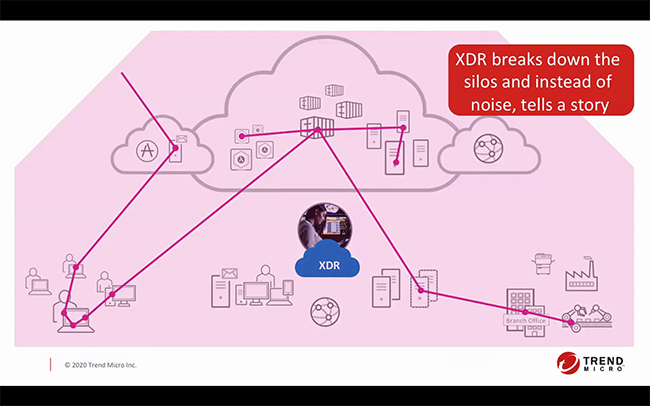

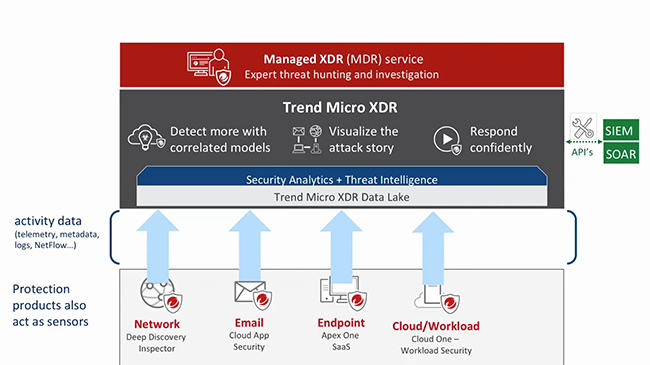

Платформа Trend Micro XDR

Системы класса EDR (Endpoint Detection & Response) могут обеспечить детальную визуализацию подозрительной активности на рабочих станциях пользователей. Однако для анализа сетевого трафика и регистрации событий на уровне коммутаторов, маршрутизаторов, шлюзов они не подойдут — нужно использовать иные программные и аппаратные средства. Участок инфраструктуры предприятия, расположенный в облаке, имеет ещё меньшую прозрачность и видимость, не говоря уже о корпоративной почте. Если по каким-то причинам в электронную почту смог просочиться вредоносный объект, она становится слепым пятном в поле зрения защиты информации.

Trend Micro XDR — это комплекс систем, состоящий из EDR и NDR (Network Detection & Response), а также умеющий контролировать почту и облака, включающий в себя механизмы корреляции событий, постоянно обновляющуюся базу моделей атак и характерных ответных мер на них, поддерживающий функциональные возможности решений классов Incident Investigation и Threat Intelligence.

В «зону покрытия» Trend Micro XDR входят все инфраструктурные уровни, а с помощью машинного обучения и «больших данных» платформа способна рассматривать события в общем контексте, то есть самостоятельно выявлять даже те угрозы, которые были пропущены аналитиками и другими средствами защиты.

Рисунок 1. Зона покрытия угроз Trend Micro XDR

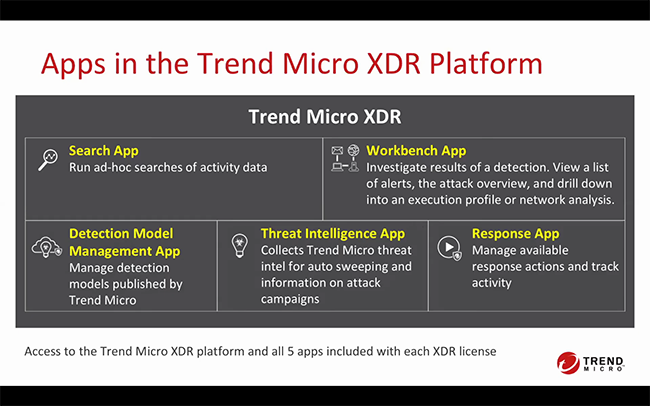

Краткое описание компонентов платформы

Приложения в составе платформы:

- Search App — инструмент поиска по всем собранным данным.

- Workbench App — приложение для анализа найденного инцидента.

- Detection Model Management App — управление моделями, которые были созданы экспертами Trend Micro.

- Threat Intelligence App — анализ с использованием всей совокупности актуальных идентификаторов из глобального облака Trend Micro с данными об угрозах.

- Response App — оснастка для формирования вариантов реагирования на выявленную угрозу.

Продукты, отвечающие за защиту данных:

- Deep Discovery Inspector — контролирует сетевой трафик;

- Cloud App Security — следит за корпоративной почтой;

- Apex One SaaS — защищает рабочие станции;

- Cloud One — Workload Security — противодействует угрозам, связанным с рабочими нагрузками и облачными вычислениями.

Рисунок 2. Компоненты Trend Micro XDR

Функциональные возможности Traffic Inspector Next Generation

К основным функциональным возможностям Traffic Inspector Next Generation версии 1.0 относят следующее:

- Межсетевой экран — защищает шлюз и компьютеры пользователей от несанкционированного доступа из интернета. Средствами сетевого экрана также реализован механизм NAT, обеспечивающий общий доступ внутренних пользователей к интернету.

- Deep Packet Inspection — позволяет распознавать и фильтровать трафик приложений независимо от используемых ими сетевых портов (L7-фильтрация).

- Веб-прокси-сервер — служит посредником при обращении внутренних пользователей к веб-ресурсам интернета. Использование веб-прокси-сервера позволяет ускорять доступ к наиболее часто запрашиваемому веб-контенту. Веб-прокси-сервер Traffic Inspector Next Generation поддерживает перехват SSL-соединений, URL-фильтрацию и антивирусную проверку передаваемого веб-контента.

- Система обнаружения/предотвращения вторжений (IDS/IPS) — предназначена для выявления и предотвращения вредной и потенциально опасной сетевой активности в сети, защищаемой шлюзом Traffic Inspector Next Generation.

- VPN-сервер — поддерживает подключение удаленных VPN-клиентов с использованием технологий OpenVPN и IPsec.

- Антивирус — Traffic Inspector Next Generation обеспечивает антивирусную проверку HTTP- и HTTPS-трафика за счет встроенного прокси-сервера и стандартного протокола ICAP. Антивирусный анализ осуществляется внешними антивирусными фильтрами от известных производителей, например Kaspersky Anti-Virus for Proxy Server.

- Ограничитель скорости / приоритизация трафика — позволяет разграничивать пропускную способность интернет-канала между пользователями и приоритизировать обработку критичного к задержкам трафика (VoIP, видеосвязь).

- Отказоустойчивость — несколько серверов Traffic Inspector Next Generation могут функционировать в режиме аппаратной избыточности, подменяя друг друга при выходе из строя других серверов пула Traffic Inspector Next Generation (аппаратная отказоустойчивость на базе протокола CARP). Traffic Inspector Next Generation поддерживает функционал переключения на запасные каналы доступа к интернету при выходе и строя основных (Connection Failover). Существует также возможность сохранения и восстановления конфигурации шлюза в облаке.

- Балансировка нагрузки — обеспечивает равномерное распределение сетевой нагрузки между несколькими серверами во внутренней сети с целью оптимизации использования ресурсов, сокращения времени обслуживания запросов, а также обеспечения лучшей отказоустойчивости.

- Отчеты/графики — Traffic Inspector Next Generation предоставляет гибкие и информативные отчеты по сетевой активности пользователей. Поддерживается протоколирование действий администратора шлюза и возможность отката к любому из запротоколированных состояний.

Traffic Inspector Next Generation имеет встроенный Netflow-анализатор и может экспортировать Netflow-данные во внешние коллекторы. К тому же Traffic Inspector Next Generation имеет полнофункциональный модуль мониторинга в реальном времени.

Traffic Inspector Next Generation реализует также ряд полезных сервисов:

- DHCP — если требуется распространять TCP/IP настройки для клинетов шлюза с помощью протокола DHCP.

- Перенаправляющий DNS-сервер — шлюз берет на себя все заботы по разрешению имени и возвращает клиенту готовый ответ.

- DynamicDNS — позволяет легко обращаться к шлюзу со стороны интернета по постоянному и неизменному DNS-имени.

Управление Traffic Inspector Next Generation осуществляется c помощью браузера через удобный веб-интерфейс, доступный по защищенному HTTPS-подключению.

Аутентификация пользователей в компонентах шлюза Traffic Inspector Next Generation (веб-интерфейс, портал авторизации Captive Portal, веб-прокси-сервер, VPN-сервер) производятся с помощью ряда методов:

- локальная база пользователей,

- служба каталогов LDAP,

- Radius-сервер.

В Traffic Inspector Next Generation для авторизации пользователей можно использовать сервис двухфакторной аутентификации Google authenticator.

В Traffic Inspector Next Generation также существует возможность создания временных пользователей. Данная функция может быть полезна для гостиниц, публичных Wi-Fi-сетей, где необходимо идентифицировать пользователей и предоставить им доступ на ограниченное время.

Далее в обзоре будет рассмотрен модельный ряд Traffic Inspector Next Generation, а также показана работа с основными компонентами шлюза.

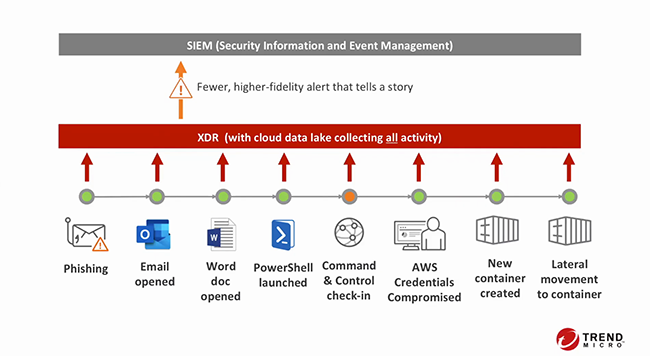

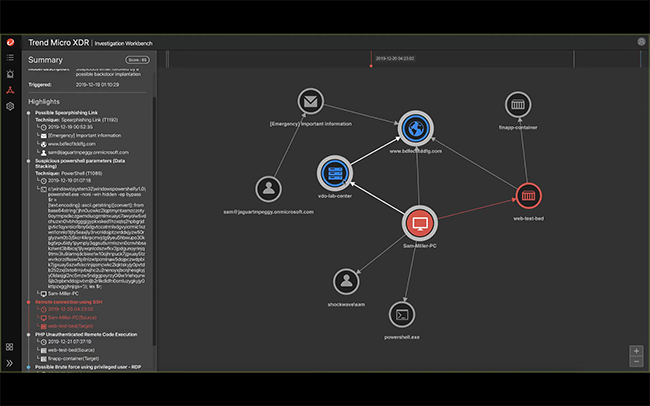

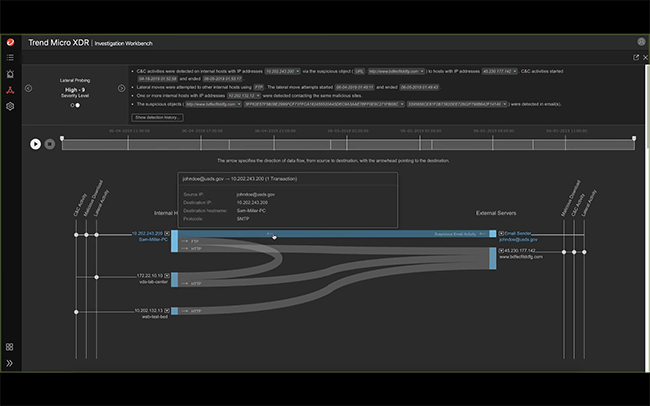

Workbench App как инструмент визуального взаимодействия с Trend Micro XDR

Потенциальным заказчикам важно и нужно понять, что Trend Micro XDR — это не очередной SIEM-продукт. Обрабатывая и анализируя информацию изо всех возможных источников (датчиков, установленных внутри корпоративной инфраструктуры), платформа XDR посредством программного интерфейса создаёт для SIEM одно-единственное критическое событие, в котором подробно и поэтапно описываются действия атакующих; следовательно, вы можете изучить всю историю возникновения инцидента

Администраторы и аналитики будут взаимодействовать с Trend Micro XDR используя Workbench App — как говорилось ранее, с его помощью можно расследовать инциденты и анализировать атаки. Объединив несколько событий, установив явную связь между ними в рамках одного инцидента, система покажет затронутые объекты и нарисует схему, изобразив на ней сайты, пользователей, рабочие станции, серверы, контейнеры, даже запуск терминала с PowerShell и многое другое (в зависимости от варианта вторжения). Слева будет отображаться интерактивный список, и если вы наведёте указатель мыши на его строку, то связанный с событием элемент тут же подсветится на схеме.

Для каждого объекта доступно контекстное меню, вызываемое правой кнопкой мыши. Например, для объекта типа «Рабочая станция» можно перейти в «Профиль исполнения» и просмотреть все операции, которые выполнялись на данном ПК во время атаки (и в этом случае платформа нарисует схему, отобразив взаимодействие более мелких объектов) — процессы, файлы, сетевые соединения. При этом подозрительный, по мнению Trend Micro XDR, процесс будет иметь жёлтый окрас, и если щёлкнуть по нему левой клавишей мыши, то отобразятся подробности (от чьего имени запущен, какие были при этом параметры командной строки; при условии активности процесса в момент наблюдения будет доступна возможность его завершения, а также блокировки доступа для него во всех продуктах Trend Micro).

Рисунок 4. Многоуровневый хронологический анализ атаки с генерацией события в SIEM

Рисунок 5. Графический интерфейс Investigation Workbench

Аналогично в контекстном меню можно выбрать пункт Check Network Analytics Report и посмотреть сетевые коммуникации. Имеется даже функциональная возможность, позволяющая в прямом смысле воспроизвести последовательность движения потоков данных от одного узла к другому. Trend Micro XDR способна показать, как протекал сетевой трафик, что должно помочь вам составить полную картину атаки и понять, как распространялась угроза по инфраструктуре вашего предприятия. Пример вы можете увидеть на рисунке 6.

Рисунок 6. Воспроизведение атаки в графическом интерфейсе Investigation Workbench

Непосредственно из Workbench вы можете перейти на сайт MITRE и изучить вторжение. База знаний ATT&CK (Adversarial Tactics, Techniques & Common Knowledge) представляет собой структурированный, выраженный в виде таблиц (матриц) список известных сценариев атак, разделённый на методы и тактики. Вы можете сопоставить свою ситуацию с показаниями других продуктов, которые также используют матрицу MITRE и делятся сведениями с сообществом специалистов по кибербезопасности.

Принцип работы Trend Micro XDR

В состав Trend Micro XDR входят различные продукты для защиты информации, выступающие в роли сенсоров — высокочувствительных датчиков, фиксирующих все изменения в тех средах, где они установлены. Речь идёт не только об уведомлениях о возможных угрозах, а о любой активности: если это — почтовый сервис, то записываются метаданные от внутренней и внешней почты, информация об отправителе и получателе, о ссылках в теле письма; если рабочая станция, то фиксируются открытие файлов, запуск процессов, журналы, телеметрия, вычислительные нагрузки, NetFlow из корпоративной сети и облаков и т. д.

Далее вся эта информация попадает в так называемое «озеро данных» (Trend Micro XDR Data Lake), откуда с применением специальной аналитики «вылавливаются» самые полезные и важные сведения, помогающие установить причинно-следственную связь между событиями. По итогам применения корреляционных правил определённая последовательность значимых событий может оказаться неопровержимым доказательством успешно проведённой атаки, которую «проморгали» специалисты по безопасности и пропустили другие средства защиты.

Если вы используете Trend Micro XDR, то понять, что происходит у вас в периметре, будет совсем не трудно. Для формирования адекватной реакции вы можете проследить весь путь атаки, глубоко и детально изучив каждый шаг злоумышленников, а затем нанести своевременный точечный удар по заражённому объекту из единого центра управления.

Trend Micro XDR не является продуктом класса SOAR или SIEM и не заменяет их, но может быть тесно с ними связан посредством API.

Рисунок 3. Схема взаимодействия компонентов Trend Micro XDR

Выводы

XDR объединяет точные алгоритмы поиска связей между любыми изменениями на каждом из уровней инфраструктуры (включая облачные нагрузки и контейнеры), поддержку всех доступных операционных систем, анализ событий на сетевом уровне, позволяющий детектировать разнообразные угрозы (в том числе — те, источником которых являются личные телефоны, планшеты и ноутбуки либо «умные» устройства), постоянно расширяющийся набор моделей атак, составленный экспертами и основанный на мировом опыте, доступ к базе знаний MITRE ATT&CK, широкие функциональные возможности по исследованию вторжений и многое другое — в рамках не просто одного вендора, а одной платформы.

Компания Trend Micro предлагает сэкономить на содержании большого штата аналитиков, необходимого для нормальной работы SIEM, и передать львиную долю рутинной работы искусственному интеллекту и автоматике, развернув на предприятии новейшую разработку — Trend Micro XDR, генерирующую не сотню-тысячу событий, а одно, но включающее полную историю развития атаки. Система устанавливается не вместо SIEM, а в помощь ей, ведь такой степени сопоставления угроз невозможно достичь настройками правил корреляции, какими бы детальными они ни были.

Интеграция технологии Trend Micro XDR в сеть компании должна сильно облегчить жизнь сотрудникам, отвечающим за информационную безопасность

С внедрением Trend Micro XDR специалистам больше не придётся распыляться на обработку тысяч неважных событий — их внимание будет сконцентрировано исключительно на анализе самих угроз. Trend Micro предлагает эффективный и удобный инструмент для повышения общего уровня безопасности организации, с помощью которого можно предотвратить или отразить вторжение, минимизировав риски утечки данных